É um fato conhecido que a pirataria faz o dinheiro. Mas quanto dinheiro? E como hackers realizar suas relações internas com o outro de modo a não pisar no pé do outro? hoje vou conta Como Ganhar Dinheiro Sendo Hacker by hibrido1337

Muito parecido com os sistemas afinadas de máfias e gangues que agem de forma quase idêntica para as empresas, os hackers também criaram seus próprios sistemas extremamente complexos - ea escala de suas operações é surpreendente.

Os pesquisadores de segurança foram incorporando-se em estes cibercriminosos online para ver exatamente o que está acontecendo. Dessa forma, eles podem obter uma visão antecipada para os hackers de malware está aperfeiçoando ada vez mais suas tecnicas, ao mesmo tempo, aprendendo apenas como funciona o sistema.

A empresa de segurança da informação Trustwave tem vindo a fazer apenas isso há anos. Ela agora tem muito a mostrar para ele, incluindo descobrir quanto dinheiro uma quadrilha de hackers faz e como precisamente o ecossistema cibercrime funcione

Vice-presidente de investigação sobre segurança Ziv Mador da Trustwave montou uma apresentação que ele dá aos clientes para que eles possam obter um melhor controle sobre como se proteger. Como ele disse, ele é apenas um "olhar do que encontramos."

Mas Mador deu Business Insider um olhar exclusivo sobre a roda e do tratamento de hackers dentro deste mundo secreto - confira abaixo.

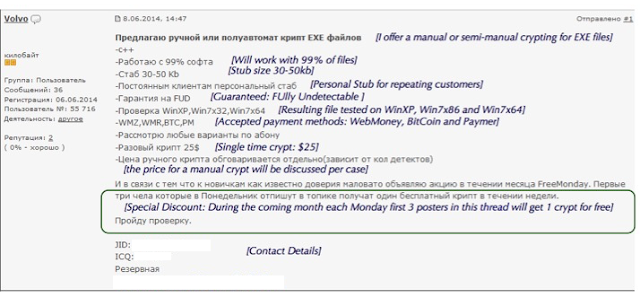

Fórum - os lugares on-line onde os criminosos vendem seus produtos como trojans, exploits, malwares um .exemplo a baixo esta um fórum russo.que tratar de vendas de todo o tipo de programas hackers.

Os fóruns são "O Craigslist dos fóruns clandestinos" Você pode ver como eles anunciam malwares que eles gostariam de vender para o outro. em um preço muito alto 4 mil dólares.

É onde hackers e gangues de hackers enfesta suas mercadorias, incluindo trojans, bots e outras peças de software malicioso.

Bem é "muito difícil de entrar" nos fóruns. Eles requerem uma grande quantidade de habilitação e confiança de outros criminosos.

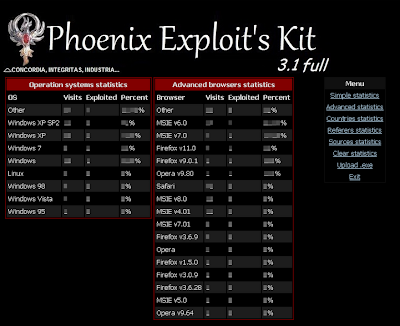

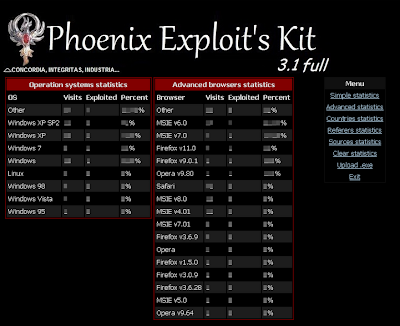

Exploit Kits

Exploram kits são o pão e manteiga para como os cibercriminosos cortar com sucesso as massas.

Eles são um conjunto de ferramentas maliciosas de várias formas de entregar malware. Ou, como Mador coloca, uma "aplicação web invisível que usa um coquetel de exploits."

Exploram kits tornaram-se preferidos pelos cibercriminosos por causa de sua taxa de sucesso elevada. Antes, uma média de 10% dos usuários foram cortados com sucesso, mas com nova e melhor explorar kits sendo feitas a taxa de sucesso subiu para tanto quanto 40%.

Aqui está um resumo de todos os ingredientes dentro do cocktail para um exploit kit. Estes são os vários criminosos de malware tem adquirido, que, em seguida, distribuídos para mais vítimas inocentes.

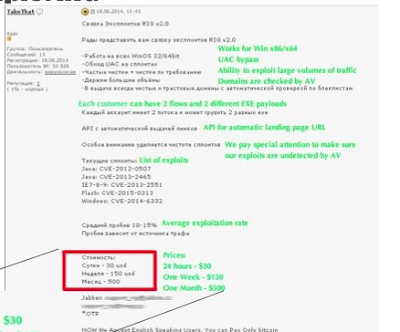

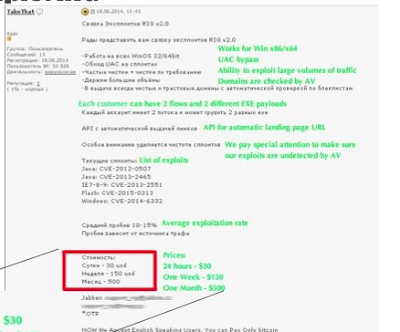

Como podem ver Uma gangue russa de pirataria chamada RIG.

Aqui vemos como eles anunciam seus kits de exploração e que o que vêm com eles. O anúncio está escrito em russo, mas foi traduzido as partes importantes.

Por exemplo, RIG se gaba de que a sua exploração tem a "capacidade de explorar grandes volumes de tráfego."

Os preços destes kits de exploração são baseados em taxas de aluguel. Então, um hacker pode alugar o uso deste kit tanto para um dia, uma semana ou um mês, a partir de qualquer lugar de $ 30 a $ 500 dólares.

$ 500 pode parecer muito, mas não é realmente uma despesa

modelo de negócios da RIG funciona muito como um varejo faz, com um armazém e revendedores. Assim, um gerente de RIG vende as façanhas tanto direta com os outros revendedores por uma variedade de preços.

Os revendedores depois também vendem para outros hackers, provavelmente por um preço mais elevado. No total, RIG traz em mais de US $ 90.000 dólares por semana a partir desse gerente.

Mas, com este modelo, o grupo (que neste caso é chamado Magnitude) dá ao cliente a explorar kit gratuitamente. O problema é que tem a cota de clientes de uma determinada porcentagem do seu tráfego malware. A cota de tráfego de um comprador desiste depende da quantidade de tráfego que eles acumulam.

E sua turma, quando chegar o tráfego de pagamentos, pode infectar a vítima com o qualquer malware que eles gostariam de usar.

Portanto, se um comprador queira usar um kit exploit, eles podem injetá-lo em um site, mas em qualquer lugar de 5-20% do que o tráfego de volta para o vendedor original, que pode, então, fazer o que quiserem com essa vítima.

este modelo de negócio "faz muito sentido." Os compradores não têm de colocar qualquer dinheiro para cooperar e as gangues de arrecadar um monte de dinheiro para qualquer tráfego capturado.

Ao mesmo tempo, acrescenta que o sistema de aluguer ainda é mais prevalente.

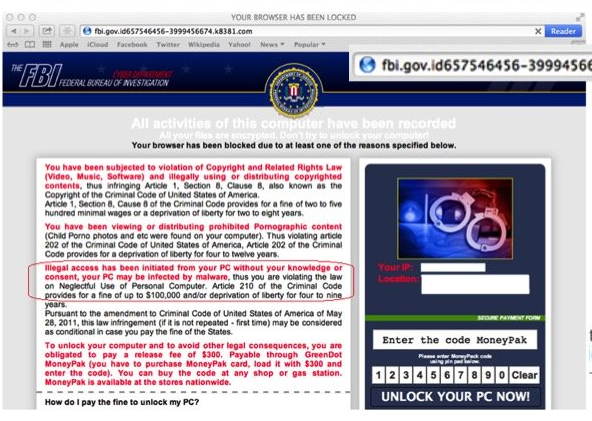

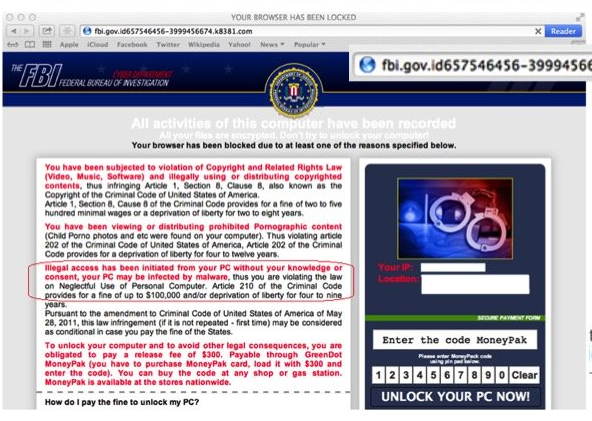

As vítimas de malwares Magnitude infectadas quando chegou explorar o tráfego foi chamado de "ransomware". Segue-se um conceito simples: Se a vítima está infectada com sucesso, os seus arquivos do computador ficam criptografados, o que significa que ele ou ela perde todo o acesso a esses dados.

Obviamente, uma vítima iria querer ganhar o controle de dados de volta, mas ele vem com um preço. Magnitude pediria as vítimas a pagar usando bitcoin. Quanto dependia qualquer ransomware foi usada.

Mas esta forma de cyberransom é extremamente lucrativo. Trustwave monitorado o fluxo de bitcoin em uma conta ransomware, veio a US $ 60.000 em apenas uma semana.

Hackers conseguiram injetar em um site pornô com um link para este ransomware, e depois assustar as vítimas em pensar que eles estavam sendo extorquido por olhar para sites ilegais. Em vez disso, era apenas uma maneira wiley para hackers para convencer as vítimas a pagar.

Esta mensagem de resgate foi distribuído nos EUA,"inteligentemente concebida para o efeito."

ela uma lei completamente fabricada referindo-se a "Uso Negligente de computador pessoal." Alega que as pessoas podem ir para a cadeia por 9 anos se permitiu um malware para ser infectado em seu computador.

Usando este jargão louco e completamente incompreensível, ele pede vítimas a pagar. E pagar-se que eles fazem. Apesar da inanidade destas mensagens ", os cibercriminosos ainda obter receitas substanciais",

Outra maneira de hackers ganhar a confiança dos usuários ao distribuir ransomware é provar que eles realmente podem recuperar seus arquivos.

Para fazer isso, eles fornecem um tipo de serviço "freemium", que permite que o usuário voltar um de seus arquivos antes de-inacessível.

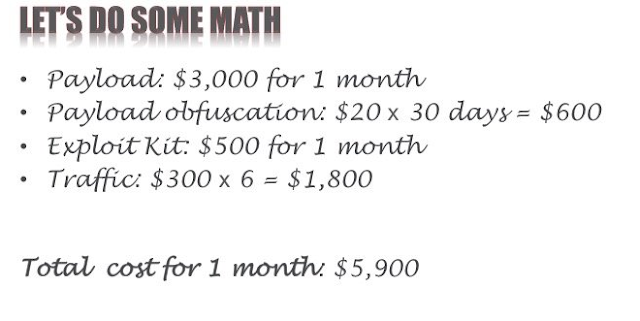

Além da venda de exploits, alguns hackers vendem serviços para fazer explorações mais sucedidas. esses são chamados de "serviços de outsourcing." Um exemplo é "serviços de ofuscação.

Eles trabalham por tomar um pedaço de malware e, em seguida, mutação que seja indetectável por scanners antivírus. As empresas de segurança trabalham fervorosamente todos os dias para saber que tipo de hackers de malware estão construindo, e seus repositórios estão em constante crescimento.

Para ficar à frente da curva, hackers empregar táticas de ofuscação que esperam para mascarar o malware para torná-lo mais eficaz.

Alguns serviços de hackers permite que um malware conseguir um contrato, que pode abandonar o seu detectada em até 80%.

E há ainda outro serviço lá fora: serviços de reputação IP. Este foi um pouco mais complicado de entender.

basicamente, recolhe uma enorme lista de endereços IP usados por autoridades e fornecedores de segurança. Usando esta lista, os serviços é capaz de digitalizar o endereço IP tentar acessar o malware, e se é um desses endereços oficiais, "de forma eficaz desempenha morto."

Assim, um serviço de reputação de IP é uma maneira de automatizar, que baixa para que as autoridades não vê-lo. Os fabricantes destes serviços sempre bico maneiras especiais que ganharam essa inteligência, incluindo uma fonte do FBI. que este é provavelmente não é verdade; "Estas são pessoas que não têm nenhum problema que encontra-se uns aos outros."

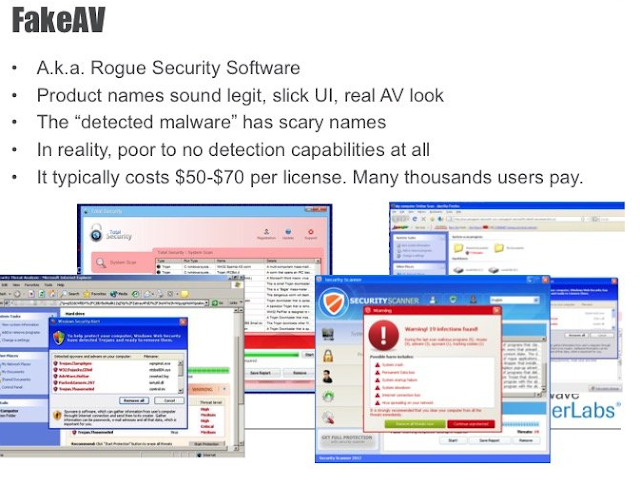

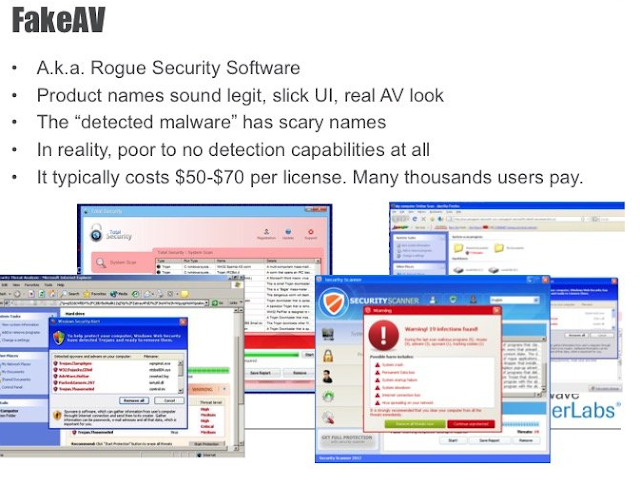

Outro tipo de malware chamado FakeAV (ou RogueAV) usa um conceito diabolicamente simples: Olha como um produto antivírus real.

Este serviço oferece uma interface quase idêntica a outros serviços no mercado, pede aos usuários para verificar se há malware, e em seguida, mostra uma longa lista de infecções. Claro, nada disso é verdade. Em vez disso, as vítimas pagar por um serviço que não faz nada, mas assustar o-los a pensar que eles têm mais malware e, portanto, deve pagar mais dinheiro.

Estes serviços são extremamente rentável também. ha três gangues que usam o modelo FakeAV feita perto de US $ 100 milhões em um ano.

No entanto, outra tática hacker é chamado webshell. Estas fornecem uma maneira para que hackers posam atacar um servidor web.

Porque sites são muitas vezes muito mal configurado, os hackers podem facilmente descobrir uma maneira de ganhar a acesso no servidor de um site como um todo. Isto dá-lhes o pleno acesso ao site. Assim, os hackers podem fazer coisas nefastas como editar arquivos, e até mesmo ter acesso a detalhes de cartão de crédito de um site

Os hackers que vendem essas webshells têm de provar que os servidores que eles infectaram vale a pena pagar. Então você vê aqui como eles mostram o ranking Alexa e a contagem de visitantes únicos por dia.

Uma shell web mais destrutiva é aquela que pode atacar um site que lida com dados de cartão de crédito do cliente. Aqui vemos um shell web que se conecta a um site de e-commerce.

Dado que os hackers têm agora acesso ao servidor, eles são capazes de raspar os dados do cartão de crédito utilizados sempre que um cliente faz uma compra. Vemos aqui como os hackers modificaram o código que estava lidando com as transações de cartão de crédito.

Este código captura os dados de cartão de crédito inseridos e, em seguida, armazena-lo em algum arquivo local para os hackers para acessar.

"milhares de sites comprometidos a cada mês."

Aqui está outra maneira esses dados financeiro seja vendido: Um site dedicado exclusivamente a vendê-lo. Isso foi em considerado um "loja de cartão de crédito aprovado." aqui no brasil são as infocc

Aqui está uma olhada em que tipo de contas estão à venda. novos lotes de cartões vêm em todos os dias. Quando neste site havia cerca de 800 páginas de cartões de crédito para compra.

A interface é semelhante à forma como outros sites de comércio eletrônico funciona. Os usuários escolhem quais os cartões de crédito que eles querem comprar e então eles check-out. Eles podem pagar por sua compra com bitcoin.

Fórum - os lugares on-line onde os criminosos vendem seus produtos como trojans, exploits, malwares um .exemplo a baixo esta um fórum russo.que tratar de vendas de todo o tipo de programas hackers.

Os fóruns são "O Craigslist dos fóruns clandestinos" Você pode ver como eles anunciam malwares que eles gostariam de vender para o outro. em um preço muito alto 4 mil dólares.

É onde hackers e gangues de hackers enfesta suas mercadorias, incluindo trojans, bots e outras peças de software malicioso.

Bem é "muito difícil de entrar" nos fóruns. Eles requerem uma grande quantidade de habilitação e confiança de outros criminosos.

Exploit Kits

Exploram kits são o pão e manteiga para como os cibercriminosos cortar com sucesso as massas.

Eles são um conjunto de ferramentas maliciosas de várias formas de entregar malware. Ou, como Mador coloca, uma "aplicação web invisível que usa um coquetel de exploits."

Exploram kits tornaram-se preferidos pelos cibercriminosos por causa de sua taxa de sucesso elevada. Antes, uma média de 10% dos usuários foram cortados com sucesso, mas com nova e melhor explorar kits sendo feitas a taxa de sucesso subiu para tanto quanto 40%.

O que está em um kit de exploração?

Aqui está um resumo de todos os ingredientes dentro do cocktail para um exploit kit. Estes são os vários criminosos de malware tem adquirido, que, em seguida, distribuídos para mais vítimas inocentes.

Uma olhada dentro de uma gangue de hackers on-line real

Como podem ver Uma gangue russa de pirataria chamada RIG.

Aqui vemos como eles anunciam seus kits de exploração e que o que vêm com eles. O anúncio está escrito em russo, mas foi traduzido as partes importantes.

Por exemplo, RIG se gaba de que a sua exploração tem a "capacidade de explorar grandes volumes de tráfego."

Os preços destes kits de exploração são baseados em taxas de aluguel. Então, um hacker pode alugar o uso deste kit tanto para um dia, uma semana ou um mês, a partir de qualquer lugar de $ 30 a $ 500 dólares.

$ 500 pode parecer muito, mas não é realmente uma despesa

O modelo de negócio

modelo de negócios da RIG funciona muito como um varejo faz, com um armazém e revendedores. Assim, um gerente de RIG vende as façanhas tanto direta com os outros revendedores por uma variedade de preços.

Os revendedores depois também vendem para outros hackers, provavelmente por um preço mais elevado. No total, RIG traz em mais de US $ 90.000 dólares por semana a partir desse gerente.

Existem outros modelos de negócios

O modelo de negócio mais comum é a de RIG, que vende os seus exploits para outras gangues que então vendê-los para baixo da linha. Mas um novo modelo é emergente que tem quadrilhas que vendem diretamente aos clientes.Mas, com este modelo, o grupo (que neste caso é chamado Magnitude) dá ao cliente a explorar kit gratuitamente. O problema é que tem a cota de clientes de uma determinada porcentagem do seu tráfego malware. A cota de tráfego de um comprador desiste depende da quantidade de tráfego que eles acumulam.

E sua turma, quando chegar o tráfego de pagamentos, pode infectar a vítima com o qualquer malware que eles gostariam de usar.

Portanto, se um comprador queira usar um kit exploit, eles podem injetá-lo em um site, mas em qualquer lugar de 5-20% do que o tráfego de volta para o vendedor original, que pode, então, fazer o que quiserem com essa vítima.

este modelo de negócio "faz muito sentido." Os compradores não têm de colocar qualquer dinheiro para cooperar e as gangues de arrecadar um monte de dinheiro para qualquer tráfego capturado.

Ao mesmo tempo, acrescenta que o sistema de aluguer ainda é mais prevalente.

ransomware

As vítimas de malwares Magnitude infectadas quando chegou explorar o tráfego foi chamado de "ransomware". Segue-se um conceito simples: Se a vítima está infectada com sucesso, os seus arquivos do computador ficam criptografados, o que significa que ele ou ela perde todo o acesso a esses dados.

Obviamente, uma vítima iria querer ganhar o controle de dados de volta, mas ele vem com um preço. Magnitude pediria as vítimas a pagar usando bitcoin. Quanto dependia qualquer ransomware foi usada.

Mas esta forma de cyberransom é extremamente lucrativo. Trustwave monitorado o fluxo de bitcoin em uma conta ransomware, veio a US $ 60.000 em apenas uma semana.

Uma mensagem assustadora

Esta é uma mensagem de uma vítima ransomware pode ver se o seu computador é infectado. Este é específico para sites pornográficos.

Hackers conseguiram injetar em um site pornô com um link para este ransomware, e depois assustar as vítimas em pensar que eles estavam sendo extorquido por olhar para sites ilegais. Em vez disso, era apenas uma maneira wiley para hackers para convencer as vítimas a pagar.

Aqui está mais um

Esta mensagem de resgate foi distribuído nos EUA,"inteligentemente concebida para o efeito."

ela uma lei completamente fabricada referindo-se a "Uso Negligente de computador pessoal." Alega que as pessoas podem ir para a cadeia por 9 anos se permitiu um malware para ser infectado em seu computador.

Usando este jargão louco e completamente incompreensível, ele pede vítimas a pagar. E pagar-se que eles fazem. Apesar da inanidade destas mensagens ", os cibercriminosos ainda obter receitas substanciais",

Há também uma parte 'freemium' deste demasiado

Outra maneira de hackers ganhar a confiança dos usuários ao distribuir ransomware é provar que eles realmente podem recuperar seus arquivos.

Para fazer isso, eles fornecem um tipo de serviço "freemium", que permite que o usuário voltar um de seus arquivos antes de-inacessível.

Um outro lado desse ecossistema criminoso crypters

Além da venda de exploits, alguns hackers vendem serviços para fazer explorações mais sucedidas. esses são chamados de "serviços de outsourcing." Um exemplo é "serviços de ofuscação.

Eles trabalham por tomar um pedaço de malware e, em seguida, mutação que seja indetectável por scanners antivírus. As empresas de segurança trabalham fervorosamente todos os dias para saber que tipo de hackers de malware estão construindo, e seus repositórios estão em constante crescimento.

Para ficar à frente da curva, hackers empregar táticas de ofuscação que esperam para mascarar o malware para torná-lo mais eficaz.

Como ofuscação é anunciada

Bem aqui no no brasil eles vendem pelo youtube, skype, facebook um exemplo e o kaway do site fullcrypters

Esses hackers querem provar que o seu serviço é bem sucedido. Então aqui nós vemos como eles vendem.

Primeiro, o anúncio explica o que a ofuscação faz, e então ele dá uma lista de programas antivírus que detectaram o malware e, em seguida, e "depois" lista de todos os serviços que este malware 'ofuscado' agora não são mas detectados. (Os nomes das empresas de segurança têm sido redigida.)

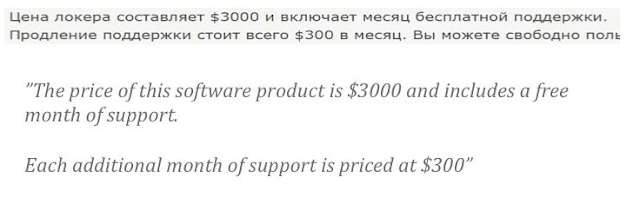

Trustwave usadas médias para triturar alguns números. Cerca de 20.000 pessoas são redirecionados para este link malicioso a cada dia. E, de forma conservadora, cerca de 10% das pessoas estão infectadas com sucesso com o kit de exploração. Se o hacker usa um pedaço de ransomware, em média cerca de 0,5% dessas vítimas pagar.

Isto significa que, diariamente, o hacker faz em cerca de US $ 3.000. Isso faz a renda mensal para um hacker, menos de US $ 5.900 em despesas, para US $ 84.100.

Mador colocá-lo de forma sucinta: "criminosos Mesmo não técnicos podem muito facilmente configurar uma campanha de malware e fazer grandes receitas

Outra forma de um pedaço de malware para passar despercebido é vender certificados digitais roubados. Os ficheiros transferidos on-line muitas vezes têm certificados, que são uma maneira de saber se eles são confiáveis. Um certificado assinado é uma maneira de saber se um arquivo deve ser confiável. Ou pelo menos é assim que deve funcionar.Primeiro, o anúncio explica o que a ofuscação faz, e então ele dá uma lista de programas antivírus que detectaram o malware e, em seguida, e "depois" lista de todos os serviços que este malware 'ofuscado' agora não são mas detectados. (Os nomes das empresas de segurança têm sido redigida.)

Há até mesmo descontos!

Alguns hackers oferecem descontos para trazer mais clientes. Aqui está um exemplo de um.

Outro serviço dos hackers

Depois de pagar quase US $ 6.000, um hacker quer fazer um monte de dinheiro, certo? Bem, isso provavelmente irá ocorrer.

Trustwave usadas médias para triturar alguns números. Cerca de 20.000 pessoas são redirecionados para este link malicioso a cada dia. E, de forma conservadora, cerca de 10% das pessoas estão infectadas com sucesso com o kit de exploração. Se o hacker usa um pedaço de ransomware, em média cerca de 0,5% dessas vítimas pagar.

Isto significa que, diariamente, o hacker faz em cerca de US $ 3.000. Isso faz a renda mensal para um hacker, menos de US $ 5.900 em despesas, para US $ 84.100.

Mador colocá-lo de forma sucinta: "criminosos Mesmo não técnicos podem muito facilmente configurar uma campanha de malware e fazer grandes receitas

Conseguir um certificado assinado

Alguns serviços de hackers permite que um malware conseguir um contrato, que pode abandonar o seu detectada em até 80%.

Outra maneira de evitar a detecção

E há ainda outro serviço lá fora: serviços de reputação IP. Este foi um pouco mais complicado de entender.

basicamente, recolhe uma enorme lista de endereços IP usados por autoridades e fornecedores de segurança. Usando esta lista, os serviços é capaz de digitalizar o endereço IP tentar acessar o malware, e se é um desses endereços oficiais, "de forma eficaz desempenha morto."

Assim, um serviço de reputação de IP é uma maneira de automatizar, que baixa para que as autoridades não vê-lo. Os fabricantes destes serviços sempre bico maneiras especiais que ganharam essa inteligência, incluindo uma fonte do FBI. que este é provavelmente não é verdade; "Estas são pessoas que não têm nenhum problema que encontra-se uns aos outros."

serviços de segurança falsos

Outro tipo de malware chamado FakeAV (ou RogueAV) usa um conceito diabolicamente simples: Olha como um produto antivírus real.

Este serviço oferece uma interface quase idêntica a outros serviços no mercado, pede aos usuários para verificar se há malware, e em seguida, mostra uma longa lista de infecções. Claro, nada disso é verdade. Em vez disso, as vítimas pagar por um serviço que não faz nada, mas assustar o-los a pensar que eles têm mais malware e, portanto, deve pagar mais dinheiro.

Estes serviços são extremamente rentável também. ha três gangues que usam o modelo FakeAV feita perto de US $ 100 milhões em um ano.

Uma maneira de obter acesso a um site

No entanto, outra tática hacker é chamado webshell. Estas fornecem uma maneira para que hackers posam atacar um servidor web.

Porque sites são muitas vezes muito mal configurado, os hackers podem facilmente descobrir uma maneira de ganhar a acesso no servidor de um site como um todo. Isto dá-lhes o pleno acesso ao site. Assim, os hackers podem fazer coisas nefastas como editar arquivos, e até mesmo ter acesso a detalhes de cartão de crédito de um site

Vendendo webshells

Os hackers que vendem essas webshells têm de provar que os servidores que eles infectaram vale a pena pagar. Então você vê aqui como eles mostram o ranking Alexa e a contagem de visitantes únicos por dia.

webshell comeciais

Dado que os hackers têm agora acesso ao servidor, eles são capazes de raspar os dados do cartão de crédito utilizados sempre que um cliente faz uma compra. Vemos aqui como os hackers modificaram o código que estava lidando com as transações de cartão de crédito.

Este código captura os dados de cartão de crédito inseridos e, em seguida, armazena-lo em algum arquivo local para os hackers para acessar.

"milhares de sites comprometidos a cada mês."

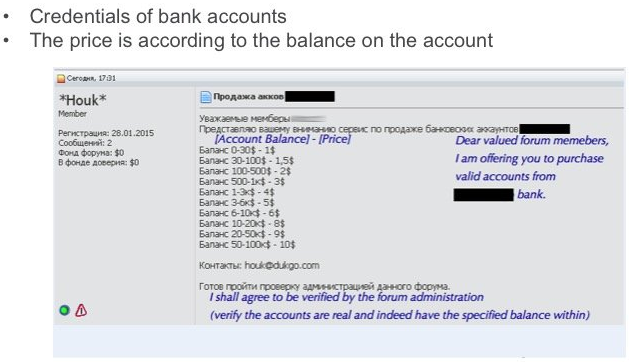

O negócio de dados de cartão de crédito

Hackers que têm dados de cartão de crédito para vende. Aqui está um post em um fórum na web para contas bancárias roubadas. O preço para as contas aumentar com base em quão grande o saldo da conta é.

Claro, não custa muito. Uma conta com até US $ 100.000 só vai por US $ 10.

Um site inteiro dedicado a contas de cartão de crédito

Aqui está outra maneira esses dados financeiro seja vendido: Um site dedicado exclusivamente a vendê-lo. Isso foi em considerado um "loja de cartão de crédito aprovado." aqui no brasil são as infocc

Dentro da loja de cartão de crédito

Aqui está uma olhada em que tipo de contas estão à venda. novos lotes de cartões vêm em todos os dias. Quando neste site havia cerca de 800 páginas de cartões de crédito para compra.

Mais cartões de crédito

A interface é semelhante à forma como outros sites de comércio eletrônico funciona. Os usuários escolhem quais os cartões de crédito que eles querem comprar e então eles check-out. Eles podem pagar por sua compra com bitcoin.

parabens, gostaria de ser hacker, ja estou cansado de não ter oportunidades verdadeiras para ganhar dinheiro.

ResponderExcluir